JTB不正アクセス事件 i.JTB端末のマルウェア感染までを検証

JTB不正アクセス事件についてメディアの取材等により様々な事実が明らかになりつつあります。

この投稿では、i.JTB端末が最初のマルウェア感染に至るまでの経緯を検証してみたいと思います。

標的型攻撃は、下記の7つのステップから構成されると言われています。

2)Weaponization(武器化)

3)Delivery(配送)

4)Exploitation(攻撃)

5)Installation(インストール)

6)Command & Control(遠隔操作)

7)Action(目的の実行)

i.JTB端末がマルウェア感染するまでのステップは1)~3)に該当します。

1)Reconnaissance(偵察)

どのような方法がとられたのかは明らかではないのですが、標的とする組織(JTB)において、どの部署で誰がどのような業務をおこなっているのかを攻撃者がある程度把握していたことが推定されます。i.JTBというグループ会社において、顧客やサプライヤーとメールをやり取りする部署があること、サプライヤーには航空会社が含まれていること、「E-TKT」とうい社内用語が使用されていること、は少なくとも把握していたと思われます。

2)Weaponization(武器化)

攻撃者は、マルウエアとしてELIRKS(トロイの木馬型)とPlugX(バックドア型、リモートアクセスツール)の亜種を使用しています。攻撃の主たる役割を果たしたのはPlugXの方で標的型攻撃に最も頻繁に使用されるマルウェアの1つです(PlugXと並んで有名なのが日本年金機構への攻撃に使用されたEMDIVIです)。

武器として準備すべきはマルウェアだけではありません。「6)Command & Control(遠隔操作)」を実行するためのC&Cサーバが必要になります。今回のC&Cサーバは海外に設置されたものですが、いわゆるブラックリストに登録されていないものでした。尚、C&Cサーバの設置場所ですが、1年前までは半数近くが日本国内だったようですが、ここ最近は3割以下に減っているようです。日本年金機構の事件が影響しているのかもしれません。

そして今回最も優れた武器だと言われているのが、攻撃に利用されたメールの内容です。こちらについては「3)Delivery(配送)」で触れたいと思います。

3)Delivery(配送)

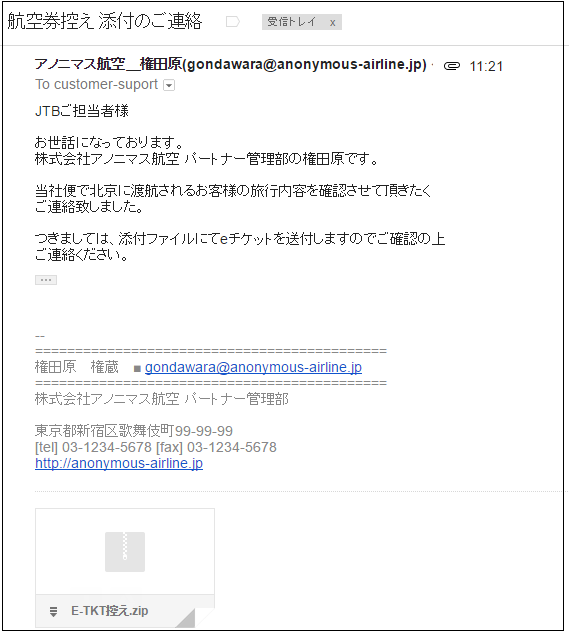

マルウェアが添付されたメールがi.JTBの問い合わせ受付用代表メールアドレスに送信されました。差出人は実際の取引先の航空会社(恐らく全日空のグループ会社)を偽装していたそうです。メールを受信したオペレータは問い合わせに対応するために添付ファイルを解凍し該当するPDFファイル(実際はEXEファイル)を開きました。メールの内容は極めて自然なものであり、気づくのは難しかったと思います。担当者は問い合わせを行った利用者を確認できないとして、メールで返信をおこないましたが、返信メールは不達になったようです。ただしオペレータはそのことには気づきませんでした。おそらく下図のようなメールだったものと思われます。JTB側もオペレータの過失を責めることはしないとしています。

以上、今日のブログではマルウェア付きメールが送信されるまでの流れを追ってみました。